Тут ситуация во многом

похожа, настройка происходит в несколько этапов.

1. Включение ISAKMP

2. Создание ISAKMP

политики

3. Настройка туннеля

4. Установка политик

IPSec

5. Создание карты

шифрования и привязка к интерфейсу (crypto map)

6. Дополнительные настройки

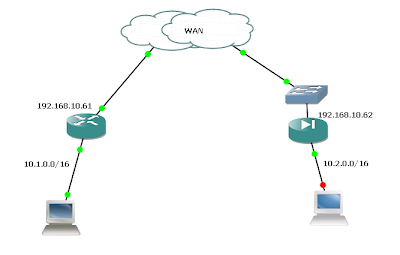

Есть еще ряд

опциональных действий, таких как настройка фильтрации трафика, настройка NAT и

т.д. Все действия будут производиться в командной строке, никаких графических

утилит вроде ASDM! Ну и для большей наглядности существующая топология

изображена на рисунке.

Шаг 1. Включение ISAKMP

Тут все просто и

интуитивно понятно. Вводим команду

ASA(config)# crypto isakmp enable ?configure mode commands/options:Current available interface(s):inside Name of interface Ethernet0/5outside Name of interface Ethernet0/0.10wan Name of interface Ethernet0/0ASA(config)# crypto isakmp enable outsideASA(config)#

outside - это, как

видно, имя моего интерфейса, который выходит в мир. Можно увидеть, что это

подинтерфейс и трафик там тегированный,

впрочем, сейчас это не имеет никакого значения.

Шаг 2. Создание ISAKMP

политики

Для успешного

прохождения первой фазы установки туннеля нужно правильно сконфигурировать

политики ISAKMP.

ASA(config)# crypto isakmp policy 10ASA(config-isakmp-policy)# hash md5ASA(config-isakmp-policy)# authentication pre-shareASA(config-isakmp-policy)# lifetime 3600ASA(config-isakmp-policy)# group 1ASA(config-isakmp-policy)# encryption DESASA(config-isakmp-policy)#

Все параметры

упоминались в статье про настройку IPSec на IOS, повторяться не буду.

Шаг 3. Настройка туннеля

Теперь укажем адрес и

привяжем к нему Preshared key. Он должен совпадать с тем, который указан ан

маршрутизаторе

ASA(config)# tunnel-group 192.168.10.61 type ipsec-l2lASA(config)# tunnel-group 192.168.10.61 ipsec-attributesASA(config-tunnel-ipsec)# pre-shared-key SECRETkeyASA(config-tunnel-ipsec)#

К слову, в

running-config ключ будет выглядеть так

ASA(config)# show run | in pre-shared-keypre-shared-key *

но его можно будет

увидеть после сохранения конфигурации и просмотра startup-configa.

ASA(config)# more disk0:/.private/startup-config

Шаг 4. Установка политик

IPSec

Тут все схоже с IOS, задается

все одной командой. Естественно, все должно совпадать с параметрами на роутере.

ASA(config)# crypto ipsec transform-set MyTSet ?configure mode commands/options:esp-3des esp 3des encryptionesp-aes esp aes 128 encryptionesp-aes-192 esp aes 192 encryptionesp-aes-256 esp aes 256 encryptionesp-des esp des encryptionesp-md5-hmac esp md5 authenticationesp-none esp no authenticationesp-null esp null encryptionesp-sha-hmac esp sha authenticationmode mode transportASA(config)# crypto ipsec transform-set MyTSet esp-3des esp-md5-hmacASA(config)#

Как, видно, богатство выбора не такое, как в IOS.

Шаг 5. Создание карты

шифрования (crypto map)

На этом этапе у нас

установлены правила для первой и второй фаз построения туннеля. Осталось

создать карту шифрования. Для этого нам нужны ACL, адрес противоположной

стороны и transform-set.

ASA(config)# access-list out_cmap permit ip 10.2.0.0 255.255.0.0 10.1.0.0 255.ASA(config)# crypto map CMap 10 match address out_cmapASA(config)# crypto map CMap 10 set peer 192.168.10.61ASA(config)# crypto map CMap 10 set transform-set MyTSetASA(config)#

привязываем к интерфейсу

ASA(config)# crypto map CMap interface outsideASA(config)#

Шаг 6. Дополнительные

настройки.

Сюда входит установка

маршрута в удаленную подсеть

ASA(config)# route outside 10.1.0.0 255.255.0.0 192.168.10.61

Настройка ACL исходящем интерфейсе

ASA(config)# access-list IN_ACL permit ip any anyASA(config)# access-group IN_ACL in interface outside

Тут я разрешил весть ip-трафик на интерфейс. В

боевых условиях этого делать, конечно, не рекомендуется.

No comments:

Post a Comment